Всего в мире есть два вечных спора: Первый — какая палочка Твикс вкуснее, правая или левая. Второй — сочетается ли такое понятие как «безопасность» и аренда VPS-сервера. Гастрономический спор оставим искушенным гурманам, а вот со вторым вопросом попробуем сейчас разобраться.

База

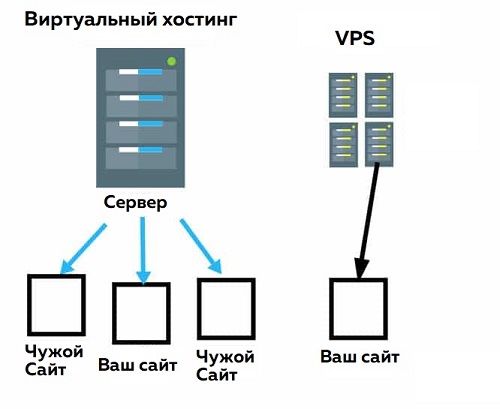

Что такое виртуальный сервер (VPS)? Если по-простому, то это ваша виртуальная часть физического сервера. Вы арендуете мощности целостного сервера, не весь, а некоторую его часть. Чем же тогда VPS отличается от пресловутого виртуального хостинга, которых на рынке навалом, да к тому же, дешевле?

В случае с виртуальным хостингом вам не гарантирована стабильная работа. Да, с аптаймом проблем может и не возникнуть, но сами ресурсы будут равномерно разделены между всеми сайтами. А это значит, что процессорное время и оперативная память может сильно проседать в ЧНН, от чего будут страдать все сайты, в том числе, ваш.

Второй аспект — виртуальный сервер, хоть и виртуальный, но всё-таки ваш. Т.е. вы можете устанавливать на него нужное вам ПО, администрировать его как душе угодно, не говоря уже про выбор виртуализации (OpenVZ, KVM, etc). Виртуальный хостинг даёт довольно скудный набор для управления, обычно это панели вроде cPanel или ISPmanager

Что с безопасностью в VPS?

С безопасностью здесь всё в порядке при условии правильного администрирования операционной системы и сервера. Как мы уже выяснили, в случае с VPS хостер даёт вам полный карт-бланш, поэтому настройки политик безопасности зависит от компетенции вашего системного администратора (либо сисадмина хостера при заказе подобной услуги)

На что обратить внимание в первую очередь:

- Настроить главный межсетевой экран, он же iptables (ограничение входящего трафика, проверка правил для проверенных подключений, защита от SYN-флуда, ведение белых список IP-адресов, защита от сканирования портов и т.д)

- Работа по протоколу SSH. Обязательно в настройках прописать данный протокол, никакого telnet.

- Блокировка портов. Можно (нужно!) закрыть все порты, которые не нужны для работы. Можно оставить только HTTP, HTTPS, SSH.

- Настройка контроля доступа (ACL). Права на папки/файлы, чтение/запись

- Отключить вход для root. Лучший способ избежать лишних проблем — это не использовать суперпользователя на сервере вообще.

- Установить пакет Fail2ban. Защищает от банального брутфорса — от перебора паролей.

- Установить WAF ModSecurity. Отличие от iptables в том, что ModSecurity работает на 7 уровне модели OSI, т.е. может распознать содержимое HTTP-пакета.